Dušan Klinec a Miroslav Svítok objevili problém, se kterým se pochlubili na serveru DSL.sk. Je to už druhý problém routerů Ubee, ten předchozí se objevil na začátku roku u modelu EVW3226.

Kdosi s přezdívkou Blasty tehdy zjistil, že standardní přednastavené SSID WiFi sítě a heslo se na některých routerech od UPC generují ze sériového čísla routeru. Blastyho model ale u Dušana Klince nefungoval.

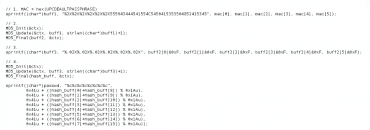

Proto se oba absolventi brněnské informatiky pustili do testování. Stáhli a analyzovali firmware z routeru. V něm našli kód, který vypočítává standardně nastavené SSID a heslo. Zjistili, že obě hodnoty tvoří algoritmus jen z mírně posunuté MAC adresy WiFi síťové karty, která je veřejná a kýmkoliv odchytitelná jako BSSID.

Útočník tak může po odlovení BSSID vypočítat heslo – pokud tedy nebylo změněno uživatelem. Zároveň může zjistit i jméno sítě, která prozradí, jestli jde o verzi s nedostatečně zabezpečeným nastavením.

Jen ze zachyceného SSID názvu sítě je možné i bez znalosti BSSID vypočítat hned několik kandidátů na MAC adresy, ze kterých se dané SSID zjištěným algoritmem vypočítává.

„Podle zjištění expertů je minimálně v Česku zranitelná verze Ubee EVW3226. Podle vzorku z únorového testu wardrivingem v Brně mělo router s SSID vygenerovaným algoritmem cca 15,6 procenta zákazníků s WiFi sítí se jménem začínajícím řetězcem UPC,“ tvrdí zpráva DSL.sk. Detailnější popis můžete prostudovat na jejich webu.

UPC na řešení problému s oba experty spolupracuje. „Nemáme informace o tom, že by se problém týkal i jiných modelů, každopádně už připravujeme novou verzi firmware, která by měla být hotová v nejbližší době,“ vysvětluje mluvčí UPC Jaroslav Kolár.