První jiskrou současné plamenné diskuse na téma Sony rootkitu byl bezesporu blog Marka Russinoviche s názvem Sony, Rootkits and Digital Rights Management Gone Too Far. Právě zde totiž spoluautor řady oblíbených systémových utilit Sysinternals detailně popsal odhalení rootkitu – podařilo se mu to během testování poslední verze svého RootkitRevealeru.

Mark s pomocí RootkitRevealeru detekoval skrytý adresář, soubory i položky registru, které začínaly řetězcem $sys$. Po podrobnějším zkoumání dospěl k závěru, že utajení ve Windows API způsobuje ovladač Aries.sys, jenž se spouští automaticky jako služba. Během přehrávání CD proces $sys$DRMServer.exe naprosto zbytečně vytěžoval procesor, a to i po zavření přehrávače, kdy v pravidelných dvouvteřinových intervalech zjišťoval informace o běžících procesech.

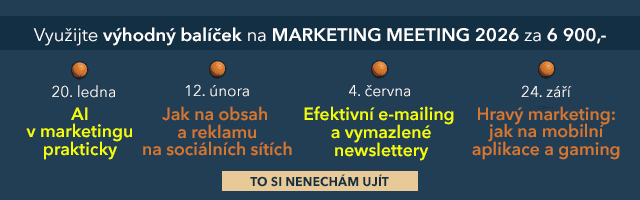

Odhalení rootkitu Sony Markem Russinovichem (zdroj)

Zveřejněním těchto a několika dalších zkušeností Mark odstartoval celý případ Sony rootkitu. Podrobné informace o věcech následujících můžete kromě výše odkazovaného blogu nalézt například v článcích:

- F-Secure Rootkit Information: XCP DRM Software

- Sony CD protection sparks security concerns

- Sony's DRM Rootkit: The Real Story

Není bez zajímavosti, že nedlouho po zveřejnění informací o rootkitu Sony se objevil první červ, který jej zneužíval (viz např. informace na stránkách společnosti F-Secure). Nese název Breplibot.C a po své aktivaci se nejprve zkopíruje do systémového adresáře Windows jako soubor $sys$xp.exe. Díky předponě $sys$ jej rootkit od Sony automaticky skryje a červ se zapíše do spouštěcích oblastí registru systému – název klíče samozřejmě opět začíná na $sys$…

Červ se dále pokouší skrze port 8080 spojit s jedním z IRC serverů 68.101.14.76, 24.210.44.45, 67.171.67.190, 35.10.203.93 a 152.7.24.186. Po úspěšném přihlášení do heslem chráněného kanálu #cell může útočník stahovat, spouštět i mazat soubory infikovaných počítačů.

Rootkity se ve svém obecném pojetí snaží zamaskovat svou přítomnost v systému, a to tak, aby byly jen těžko odhalitelnými pro všechny antivirové i antispywarové aplikace. Rootkit může nějakou záškodnickou činnost vykonávat buď sám, nebo funguje „pouze“ jako backdoor pro další akce útočníka, resp. poskytuje vhodné prostředí ke spuštění jiného malwaru.

Rootkity lze rozdělit do dvou základních kategorií, a sice „user-mode“ a „kernel-mode“ varianty. Není těžké uhodnout, že jejich označení vychází z toho, zda běží v uživatelském režimu (ring 3), nebo režimu jádra (ring 0). Rootkity například zachytávají systémové požadavky a uživateli je prezentují v záměrně pozměněné podobě. Důsledkem toho může být skrývání procesů, ovladačů, souborů apod. Pokud tedy uživatel požádá například o výpis adresáře, daný rootkit filtruje výsledek a vybrané soubory nezobrazí. „User-mode“ rootkity běží jako samostatná aplikace, případně mohou být do některého existujícího programu vloženy. Mezi nejznámější představitele „user-mode“ rootkitů patří například Hacker Defender, z jehož domovských stránek je možné navíc stáhnout zajímavé video ukazující skrývání v praxi.

Hůře odstranitelné „kernel-mode“ rootkity nezasahují pouze do některých aplikačních souborů, nýbrž modifikují přímo části operačního systému. Proto mohou způsobit výraznou nestabilitu a časté, na první pohled bezdůvodné pády systému. Mezi nejznámější zástupce „kernel-mode“ rootkitů patří například FU.

Některé rootkity mohou být zachyceny různými antivirovými programy, nicméně detekce a odstranění těch sofistikovanějších (nebo doposud neznámých) je doménou specializovaných aplikací. Již v úvodu článku byl zmíněn RootkitRevealer od Sysinternals, s jehož pomocí Mark Russinovich odhalil nečistou hru společnosti Sony. RootkitRevealer je k dispozici zdarma ve freeware verzi, ostatně jako všechny ostatní utility Sysinternals. Za vyzkoušení dále stojí beta-verze aplikace F-Secure BlackLight či RootKit Hook Analyzer.