Málo vidíme do budoucnosti, a především si neumíme představit, kde až se zastaví lidská důvěřivost, nebo chcete-li naivita. V roce 2000 výzkumníkovi z Agari nikdo nevěřil, že by někdo mohl naletět něčemu jako je phishing. Strach z exekuce, zvědavost, co nám kdo zajímavého posílá, nebo chtíč vidět soukromý obrázek celebrity v plavkách nás ženou do osidel jedovaté přílohy. Přes stoupající podíl technologií na naší činnosti je v roce 2017 nejčastějším zdrojem nákazy phishingový e-mail. Ať už je to makro v dokumentu Office nebo JavaScript v neškodně vypadajícím souboru, když někdo slepě klikne na přílohu, malware se mu nainstaluje, aniž by si něčeho všiml. Je to až s podivem, ale uživatelé uniknou zkáze nejsnáze, když udrží na uzdě svou myš; ať mají software záplatovaný, jak chtějí.

E-mailem nejčastěji distribuovaný ransomware je Locky. Nové rodiny však překotně vznikají; minulý rok jsme byli svědky 30násobného růstu počtu variant ransomwaru. Podle anonymního experta, který poměřoval stav bitcoinových peněženek v roce 2016, si útočníci dohromady přišli na celou miliardu dolarů ve výkupném. Čtyři peněženky vládců Locky obsahovaly 220 milionů. Cryptowall před svým pádem na konci roku čítal 100 milionů, Cerber 54 milionů dolarů a tak dále.

Check Point Software Technologies Ltd. je největší celosvětový dodavatel čistě bezpečnostních řešení. Chrání zákazníky před kyberútoky prostřednictvím unikátních řešení, která nabízí bezkonkurenční úspěšnost zachycení malwaru a jiných typů útoků. Check Point nabízí kompletní bezpečnostní architekturu, která chrání vše od podnikových sítí až po mobilní zařízení, a navíc Check Point poskytuje i nejkomplexnější a nejintuitivnější správu zabezpečení. Check Point chrání více než 100 000 organizací všech velikostí. Ve společnosti Check Point zabezpečujeme budoucnost.

Check Point Software Technologies Ltd., hlavní partner speciálu o ransomwaru.

Takové tučné žně lákají nové a nové „černé“ vývojáře nebo každého, kdo si chce trochu zainvestovat. Svůj vlastní ransomware si můžete rozběhat z GitHubu. Tímto odkazovaným kouskem si zpříjemníte práci na své Windows stanici: zašifruje vám soubory pomocí AES-256 a klíče odešle na server dle vlastního výběru. Protože si hlídáme bezpečnost svých dat, ransomware používá HTTPS, a aby odpadla kompilace, autor nabízí i docker image. Nic víc vědět nebo umět nemusíte.

A pokud byste si někdo chtěl ušetřit čas, na darknetu si můžete bez skrupulí mezi nabídkami kokainu, falešných řidičských dokladů a pasů dopřát poměrně levně i nějakou robustnější verzi. Například se podívejte na tento kousek za 11 000 Kč (a dohledání černého tržiště včetně registrace mi trvalo asi 3 minuty).

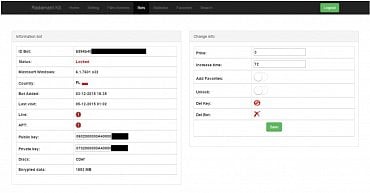

Ale zpátky ještě k Cerberovi. Autoři rozjeli báječný byznys, skutečnou platformu pro ransomware-as-a-service. Každému, kdo jim dá 40 % z výdělků, dopřejí kompletní software se vším všudy. Včetně pěkného panelu pro správu kampaní, kde se dummy-útočník dozví, kolik infekcí který den udělal, kolik lidé platili apod. Tento software je znám od začátku minulého roku, lavinovitě šířit se však začal až v jeho polovině – loni v červnu zaznamenal 150 000 obětí ve dvou stovkách zemí (není bez zajímavosti, že se Cerber důsledně nevyskytoval v zemích bývalého Sovětského svazu).

Autoři Cerberu používají reklamní bannery a na anonymních fórech vyzdvihují vlastnosti, které implementovali do nových verzí. Od října například hashují i příponu šifrovaných souborů, vyšperkovali text, který podbízí k zaplacení výkupného („Nemůžete najít potřebné soubory? Je obsah vašich souborů nečitelný? To je v pořádku, protože byly zašifrovány…“), vylepšili prioritu šifrovaných souborů (nejprve dokumenty, databáze a zdrojové soubory, pak obrázky a hudbu), obrázek na pozadí zašifrovaného počítače.

Přestože se odhaduje, že jen 3 promile obětí zaplatí, Cerber směřuje k tomu, že bude příští měsíce vycházející padlou hvězdou.

Mezi RaaS však není jediný. Dalším v řadě je například ransomware Radamant, jehož první dvě verze rozklíčoval EmsiSoft a částečně tak oběti osvobodil (načež Radamant začal používat domény s hanlivými nadávkami jako emisoftsucked.top). Jeho tvůrci nabízí svou platformu za 1000 USD na měsíc.

Co můžeme čekat dál? Útočníci se budou snažit přijít na další způsoby, jak průnik do systému zpeněžit. Protože platí jenom malá část uživatelů internetu, očekává se nárůst tzv. doxingu, ze slova „documents“. Útočník při něm hrozí tím, že zcizená data zveřejní buď veřejně, nebo je rozešle obchodním či osobním kontaktům. Například v lednu tohoto roku hrozili útočníci agentuře, která se stará o pacienty s rakovinou, že pokud nedostanou 43 000 dolarů, všechna citlivá data zveřejní a nalezené kontakty zneužijí k obtěžování.

A co IoT?

Minulý rok dva belgičtí výzkumníci provedli test, při kterém hackli 10 kardiostimulátorů. Pořídili si několik dostupných antén… A když se jim povedlo navázat komunikaci s přístrojem, měli ho v hrsti. Testování proběhlo tzv. blackbox přístupem, neměli k dispozici zdrojový kód kardiostimulátorů; jen to tak zkoušeli. Vybít baterii, ukrást informace, co má pacient pod kůží, a případně pacienta jen tak bokem zabít, například defibrilací.

Přestože na světě ještě není znám případ, že by došlo k vraždě pomocí zneužití kardiostimulátoru, musíme se připravit na to, že všechna zařízení, která si necháme dát do těla, mohou pracovat špatně.

Je však fér říci, že žádná velká vlna nákazy a vyhrožování stran internetu věcí se příští měsíce neočekává. Na rozdíl od počítače a mobilu, s nimiž pracujeme a v nichž uchováváme cenná data, IoT zařízení pracuje samo a příliš cennými daty neoplývá. Sice jich na světě máme už 10 miliard, takže začíná být z čeho vybírat, bezelstně se připojují k serveru, nemívají žádné bezpečnostní vrstvy a bývá tak snadné je napadnout… Jenže podobně snadné také bývá je resetovat či vyměnit. Fundované útoky, při kterých by nás naše inteligentní domácnost nepustila domů, dokud se nevzdáme rodinného stříbra, jsou tak nejspíš ještě hudbou budoucnosti.

IoT zařízení nepatří ke kruciální části životů širokých mas. Nedáváme svůj život všanc chytrým ledničkám a z pásu automobilek autonomní auta ve velkém nesjíždějí. To se však v budoucnu může změnit. Známá firma Tesla například plánuje vyrábět 500 000 automobilů ročně. Žádat o výkupné za zamknuté auto prohánějící se s VIP osobou na dálnicí rychlostí 200 km/h s tím, že pokud se nezaplatí dřív, než dojdou baterie, tak to auto napálí někam do zdi, to hned dává ransomwaru úplně jiný rozměr. Pak už zbývá jen otázka, jestli se bude jednat o výkupné za osobu v autě, nebo za prázdné auto.

Navíc by na IoT současný model ransomware ani příliš nefungoval – zařízení nemají obrazovku. Oběť se o svém napadení dozví tak, že místo svých dat nalezne soubor s informacemi o tom, že byla napadena. Když někdo zašifruje router, ISP vydá nový. Když vám někdo zašifruje vidličku… tak s ní budete jíst jako s vidličkou. Zde se ekonomický přínos útoku minul s úspěchem podobně jako varianta ransomwaru CTB-Locker, který šifroval stránky WordPressu a žádal 0,4 bitcoinu. Nabízel dokonce live-chat. Webové servery však stačilo obnovit ze zálohy (údajně nikdo nezaplatil).

Pravda, existuje výjimka, kterou jsou chytré TV, ty obrazovku mají. A možná jsou i rodiny, které by raději na Vánoce zaplatily za odblokování televize, než aby spolu museli jejich členové začít komunikovat. Pak se zablokování chytré TV na Vánoce může jevit jako dobrá strategie.

Síťové kamery, které střeží domy, je stále zábavnější zneužít a špehovat než jejich záznamy šifrovat a vydírat majitele, že na YouTube zveřejní záznam ze zahradní párty.

Dosavadní zkušenosti ukazují, že útočníci jsou značně vynalézaví, jak v tom, co by se dalo zašifrovat, tak také ve způsobech průniku infekce na cílová zařízení. Predikovat tedy budoucí vývoj není snadné, ale nejspíš lze počítat s dalším rozšiřováním typů souborů, které budou šifrovány, i s rozšiřováním vektorů útoků, což už ukázaly předchozí pokusy se zneužíváním protokolu RDP nebo aplikace TeamViewer.

Nedávný případ ransomwaru WannaCry mohl také útočníkům představit další potenciální cíl – SCADA a obecně různé ICS (Industrial Control System) systémy. Jejich řízení je bohužel stále příliš často spojeno s již nepodporovanými verzemi Windows. Zaplatíte, nebo vám bude výroba stát, dokud IT oddělení vše neobnoví? Ať už bude budoucnost ransomware jakákoliv, tato otázka tu s námi již zůstane.