Každého půl roku vydává Symantec zprávu nazvanou ISTR (Internet Security Threat Report), ve které rozebírá aktuální bezpečnostní hrozby (minulá zpráva). Doprovází je množstvím čísel a analýz, takže jde s určitostí o jeden z důležitých dokumentů pro kohokoliv, kdo se o počítačovou a internetovou bezpečnost zajímá. Byť pro komplexnější pohled je vždy vhodné podívat se i do analýz konkurenčních společností. Čerstvý Symantec ISTR vyjde zhruba za týden. Předposlední březnový čtvrtek český Symantec poskytl některé informace v předstihu novinářům.

Ředitel českého Symantecu Radek Smolík na tiskové konferenci přednesl čtyři nejdůležitější charakteristiky současných bezpečnostních hrozeb:

- Útočnící se zaměřují na důvěryhodné weby a hledají zranitelnosti určitých jednotlivých webů.

- Hledají se informace, ne počítače.

- Vše se prodává na nelegálním trhu.

- Zrychluje se nutnost okamžité reakce.

Popravdě, český Symantec sice přinesl zprávu s dvoutýdenním předstihem, ve skutečnosti podobné předpovědi a analýzy najdete již několik měsíců od řady dalších bezpečnostních firem a analytiků.

Útočníci se zaměřují na důvěryhodné weby a hledají zranitelnosti specifických webů

Fakt, že útočníci využívají weby, kterým uživatelé věří, je skutečností už od roku 2007. Pokud se útočníkům podaří dostat škodlivý kód na důvěryhodný zdroj, mají velmi výhodnou pozici. Nechť se na mě Symantec nezlobí, ale říkat, že v roce 2008 se útočníci konečně naučili psát útoky zaměřené na specifický web a už nepodnikají plošné útoky, je sice originální, ale stále nejde o nic nového.

Ale budiž, je pravděpodobně důležité podobné věci dostatečně zdůraznit – měly by totiž být sděleny hlavně provozovatelům webů, které patří do rizikové skupiny (sociální sítě, komunity, poskytovatelé obsahu). Protože právě provozovatelé by měli začít podnikat adekvátní opatření, včetně těch preventivních.

Minulý týden se například objevil phishing v prostředí populární sociální sítě Facebook. S pomocí zprávy od „přítele“, který se rozhodl založit nový Facebook účet, byl uživatel vyzván, aby si tento nový účet přidal mezi své přátele – ve skutečnosti byl odveden na view-facebookprofiles.com a www.join-today.net/face/index.html. Tam mu byl zobrazen přihlašovací formulář pro Facebook jako potvrzení toho, že chce něco skutečně udělat. Během zhruba dvou dní po objevení tohoto phishingu byly obě zmíněné webové adresy odstaveny (screenshot). Jakkoliv jde o poněkud amatérský počin, jde o dobrý příklad toho, jak snadno je možné se uživatelům sociálních sítí specificky věnovat.

V prostředí Facebooku je běžné i využívání možnosti psát aplikace, které fungují „uvnitř“ prostředí sociální sítě a mají přístup k API (aplikačnímu rozhraní). Mezi desítkami tisíc aplikací jsou stovky takových, které se při instalaci pokouší na počítač uživatele protlačit program (EXE, Active-X komponentu), který je ve skutečnosti virem, červem či trojským koněm. Samotné aplikace jsou pochopitelně pouze webové aplikace, není tedy nejmenšího důvodu, aby obsahovaly cokoliv dalšího.

Cílem útoku se v září 2007 stal i populární blogovací systém Blogger.com. Stovky stránek se dočkaly nechtěného dodatku nejspíše prostřednictvím mail-to (možnost uveřejnit blognutí mailem) funkcionality (viz Storm worm hits Blogger).

Rizikový Web 2.0

A jakkoliv to na tiskovce Symantecu nezaznělo, je asi potřeba zdůraznit, že součástí předpovídaného využívání „site specific vulnerabilities“ bude v příštích několika letech Web 2.0 – oddělení klientských a serverových aktivit je totiž jednou z významných bezpečnostních hrozeb a rizik současnosti.

Dobrým příkladem rizika ve skupině Web 2.0 aplikací je nedávný výskyt červa v sociální síti Orkut (viz Google Orkut napadl červ a dobře se mu daří a W32.KutWormor u McAfee). Jakkoliv Orkut není vyloženě intenzivní Ajaxovou Web 2.0 aplikací, má dostatek prostředků k tomu, aby bylo možné napsat červíka, který využíval rozhraní sítě – po obdržení zprávy jste se automaticky stali členy skupiny a všichni vaši přátelé dostali kopii červa. Červ byl velmi úspěšný, po několika hodinách práce se mu podařilo do skupiny dostat přes 600 tisíc lidí.

Útok na lokální kopie webových stránek

Radek Smolík na tiskovce zmiňoval i jedno velmi specifické riziko, skutečnost, že útočník může napadnout lokální kopii webových stranek či aplikací, které poté nic netušící autor umístí na web (či do prostředí sociální sítě). Jakkoliv se pravděpodobně nemusíte začít bát o bezpečí textů na vašem WordPress či Blogger.com blogu, pro některé specifické cílové skupiny může jistě jít o riziko – problém je v tom, že je nutné, abyste byli opravdu součástí cílové skupiny, pro kterou se poměrně náročná (protože neautomatizovatelná) činnost vyplatí.

Každopádně již dlouho existují viry, které modifikují „lokální“ webové stránky – a dělají to proto, aby se mohly dále „šířit“ tím, že se jimi používaný webový útočný kód dostane na webové stránky (Invadesys červ). Pokud se vám podobná věc zdá jako poměrně absurdní a výjimečná, není tomu tak. V loňském roce jsem se setkal s infikováním většiny .HTM/.HTML stránek na webu jednoho českého vydavatelství právě tímto způsobem.

Prohlížečové plug-in

Podle Symantecu se na útocích budou podílet i využití bezpečnostních problémů pluginů používaných v prohlížečích. Radek Smolík uvedl, že v příštích letech se bude nejčastěji využívat „shot-gun“ (brokovnicový) útok – spočívající v kompromitaci určitého webu a poté využití i desítek možných bezpečnostních rizik, které budou připravena zaútočit na každého, kdo navštíví danou stránku.

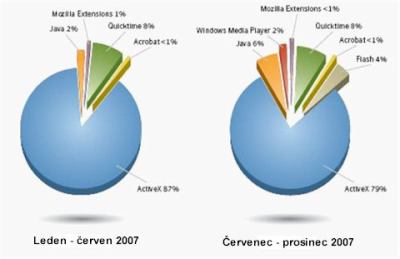

A právě pluginy do prohlížečů si získávají velkou oblibu – v praxi připomněl 0day útok s použitím IcePack toolkitu, stejně tak jako řadu 0day útoku na vadné ActiveX komponenty. Zde ale nezbývá než dodat, že právě ActiveX byly a běžně jsou stále využívány, zejména proto, že Microsoft samotný většinu ActiveX prvků vytvořil špatně (zejména ve špatném kontextu). V druhé polovině roku 2007 bylo objeveno 239 napadnutelných pluginů (237 v první polovině), z nich 79 % připadalo na ActiveX prvky.

Bezpečnostní hrozby v plugin prvcích prohlížečů (Zdroj: Symantec)

Pluginy v prohlížečích byly označeny jako hrozba již v TOP 20 2007 Security Riscs SANS Institute a je potřeba zdůraznit, že jde o dlouhodobý problém. Vyšší míru nebezpečnosti má na svědomí hlavně zmíněná existence předpřipravených toolkitů, které umožňují rychlé a efektivní útoky s pomocí hotového HTML/JavaScript/Flash kódu. Ve výše uvedeném grafu si všimněte i poměrně vysokého podílu QuickTime.

Hledají se informace, ne počítače

Útočníci hledající informace, respektive konkrétní informace, také nejsou novinkou. Už od roku 2006 jsou oznamovány viry a trojské koně, které jsou psány na míru určité skupině lidí a stejně tak jedné určité firmě. Je více než jisté, že skutečně hackeři, profesionálové, píší své útočné programy šité na míru velmi dlouho.

Oddělení těch kdo útočí a těch, kdo zužitkovávají výsledky jejich práce, není také nic nového. Na „černém“ trhu se prodávají rootkity, phishingové kity, červíci i trojské koně. Stejně tak se prodává výsledek práce, čísla a údaje o kartách, osobní údaje, přístupové kódy a hesla.

| druh | % |

|---|---|

| Finance | 80 % |

| ISP | 8 % |

| Retail | 4 % |

| Internetové komunity | 3 % |

| Pojištění | 2 % |

| Hardware | 1 % |

| Vláda | 1 % |

| Doprava | 1 % |

| Software | 1 % |

| Konzultace počitačové | 0,5 % |

Zdroj: Symantec

Na co je vlastně útočeno z pohledu útoků na unikátní značku? V tabulce vpravo je vyčíslen objem útoků na určité značky (firmy), přičemž nedochází k započítávání počtů útoků na tutéž značku (opakované útoky na tutéž značku jsou započteny jenom jednou).

Neméně zajímavé je i rozdělení útoků podle toho, odkud byly útoky prováděny. Vysoké množství počítačů v USA pochopitelně nahrává tomu, že právě USA je zemí, odkud ve skutečnosti pochází nejvíce phishingových útoků. Všimněte si i vzrůstajícího zájmu o sociální sítě.

| stát | % | oblast zájmu |

|---|---|---|

| USA | 66 % | sociální sítě |

| Čína | 14 % | sociální sítě |

| Rumunsko | 5 % | sociální sítě |

| Guam | 5 % | sociální sítě |

| Francie | 1 % | aukční web |

| Německo | 1 % | internetové bankovnictví |

| Itálie | 1 % | aukční web |

| Kanada | 1 % | portál |

| Švédsko | 1 % | telco poskytovatel |

| Nizozemí | 1 % | sociální sítě |

Zdroj: Symantec

Právě hojně zmiňované sociální sítě jsou podle Symantecu cílem číslo jedna. Částečně i proto, že uživatelé obecně komunitním webům a sociálním sítím více důvěřují. Nepředpokládají, že by je na podobných místech potkalo něco špatného. Stejně tak (dodávám prozatím) mají příliš mnoho důvěry v to, že ten kdo s nimi komunikuje, je skutečně tím, za koho se vydává. V USA v roce 2007 se 91 % phishingů zaměřilo na dvojici sociálních sítí. A kradeny jsou citlivá data, do počítačů uživatelů se dostávají červy, viry, trojské koně – a v jejich počítačích jsou vyhledávány informace – účty, kreditní karty a přihlašovací informace.

| Tento týden | Minulý týden | Zdroj |

|---|---|---|

| 1 | 1 | Jižní Korea |

| 2 | 4 | Španělsko |

| 3 | – | Rusko |

| 4 | 5 | Itálie |

| 5 | 2 | Čína |

| 6 | 3 | Polsko |

| 7 | 6 | Francie |

| 8 | 7 | USA |

| 9 | 9 | Německo |

| 10 | 8 | Brazílie |

| 11 | 11 | Turecko |

| 12 | 10 | Izrael |

Zdroj: Marshal.com

Je potřeba dodat, že pohled Symantecu není tím jediným a další zdroje a analýzy uvádějí žebříčky a čísla mnohdy se značně lišící. Záleží na metodice i měřeném období. Statistiky Marshal.com uvádějící týdenní statistiky e-mailových phishingových útoků (viz tabulka) mohou být dobrým příkladem toho, že co bylo pravidlem v roce 2007, se o pár měsíců později stává neplatné.

Jedním z dalších zajímavých zdrojů je www.phistank.com. Poskytuje měsíční statistiky – únor 2008 můžete vidět v následující tabulce.

| stát | % |

|---|---|

| Spojené státy | 42 % |

| Rusko | 10 % |

| Japonsko | 5 % |

| Turecko | 5 % |

| Německo | 4 % |

| Francie | 4 % |

| Nizozemí | 2 % |

| Ostatní | méně než 2 % |

Zdroj: PhishTank

Vše se prodává na nelegálním trhu a vzniká underground economy

Symantec na tiskové konferenci upozorňoval i na nebezpečí tookitů, které jsou běžně a masové prodávány. Zmiňoval jsem to již velmi detailně v článku Jak se dělá phishing.

Dnes si můžete koupit kompletní toolkit (zmíněn byl MPack ( popis v PDF [PDF, 420 kB]), případně již dříve zmíněný IcePack) umožňující začít kariéru útočníka. Právě zmíněný MPack, vytvořený profesionálně ruskou skupinou, například nabízí kompletní pomůcky na využití chyb v prohlížečích – potřebný HTML i JavaScript kód zejména. IcePack se prodával v době svého masové používání za 400 dolarů, MPACK za 700 dolarů…

A jak Radek Smolík zdůraznil, vzhledem k tomu, že se podobné věci prodávají stejným způsobem jako, například, Microsoft software – tedy včetně licenční politiky, podpory, atd, je více než jasné, že jde o masovou záležitost.

Na tiskové konferenci byly zmíněny i phishingové toolkity, jako neoddělitelná část těchto aktivit. S tím, že 26 % phishingů je automatizováno.

„Nesurfujeme na vlně popularity okolo phishingu. Sám jsem byl překvapen, jak moc se potkala česká realita se zmapováním trendů v celosvětovém kontextu,“

říká Radek Smolík, ředitel české pobočky Symantecu.

| Aktuální pořadí | Předchozí pořadí | Typ informace | Podíl | Předchozí podíl | Cenové rozmezí |

|---|---|---|---|---|---|

| 1. | 2. | Bankovní účty | 22 % | 21 % | 10–1000 USD |

| 2. | 1. | Kreditní karty | 13 % | 22 % | 0,40–20 USD |

| 3. | 7. | Kreditní karty | 9 % | 6 % | 1–15 USD |

| 4. | – | eBay účty | 7 % | – | 1–8 USD |

| 5. | 8. | Podvodné stránky | 7 % | 6 % | 2.50–50 USD/týden, 25 za hosting |

| 6. | 4. | Mailers | 6 % | 8 % | 1–10 USD |

| 7. | 5. | E-mailové adresy | 5 % | 6 % | 0.83–10 USD za MB |

| 8. | 3. | E-mailová hesla | 5 % | 8 % | 4–30 USD |

| 9. | – | Vydírání | 5 % | – | 10–50 % z částky |

| 10. | 6. | Proxy | 5 % | 6 % | 1.50–30 USD |

Žebříček komodit v underground ekonomice (Zdroj: Symantec)

A je potřeba si uvědomit, že tato komodita se prodává na aukcích a skutečně se prodávají využitelné věci – tj. ten kdo nakoupí, je schopen „zboží“ skutečně využít (zpeněžit).

| název | cena |

|---|---|

| Keylogger Teller 2.0 | 40,–USD |

| Webmoney Trojan (krádež účtů z Webmoney služby) | 500,– USD |

| SNATCH Trojan (rootkit, krádeže hesel) | 600,– USD |

| Limbo Trojan | 500,– USD |

| FTP checker (kontrola FTP účtů) | 15,– USD |

| Dream Bot Builder | 500,– USD |

| Pink (pomůcka pro vytváření trojských koňů) | 30,– USD |

| Ecore (obdoba MPack) | 590,– USD |

Ceny některých „hackerských“ pomůcek v loňském roce (Zdroj: Panda Labs)

Radek Smolík zároveň upozornil, že se na první místo dostaly přímo prodeje bankovních účtů. Doposud první kreditní karty jsou totiž poněkud komplikovanější, zejména kvůli zapojení kreditní společnosti, která případné transakce zpomaluje zavedením prvku blokace a pak teprve následné platby. A řada uživatelů se tak o případné operaci může dozvědět už v okamžiku blokace – může tak zabránit skutečné platbě. Odpovídá tomu i rozdíl (až dvouřádový) v ceně.

Aktivní je i prodej plných identit (na třetím místě, dříve na sedmém) – kompletní údaje o člověku, včetně rodných čísel, rodinných informací, fotografií, životopisů, atd. Plné identity jsou podle Radka Smolíka používány například pro kriminální činnost pod falešnou identitou lidmi, kteří unikají před spravedlností.

Symantec mimochodem uvádí, že až dvě třetiny škodlivého kódu byly objeveny v roce 2007 a je proto důvod se domnívat, že došlo ke specializaci a vzniku organizací, které se věnují čistě jenom tvorbě škodlivého kódu. Dochází prý i k outsourcingu. Jako příklad je citováno to, že se Rumunsko dostalo na třetí místo v žebříčku phishingových webů (po USA a Číně). A nakonec prodej toolkitů, mnohdy za nemalou cenu musí znamenat i to, že musí být nakupovány organizovanými skupinami.

Dalším důkazem pro vznik ekonomiky má být i rozdílná cena za kreditní karty či účty – závisí na zemí původu, bance, raritě, bonitě. A čím více karet od jednoho určitého zdroje, tím menší cena se objeví. Stejně tak se, podle Symantecu, pohybuje cena plných identit. A k dispozici je možnost kusových nákupů, stejně tak jako množstevní slevy. Součástí aktivit je i marketing, distribuce, prostě vše co patří ke klasickému podnikání.

Zrychluje se nutnost okamžité reakce

V druhé polovině roku 2007 bylo objeveno 11 253 webů s XSS bezpečnostními chybami (o rok dříve pouze 2134). Pouze 473 z nich bylo v témže období opraveno. V prvném pololetí bylo nalezeno 6961, z nichž 330 opraveno. Což mimo jiné ukazuje, že weboví adminstrátoři nedostatečně rychle (pokud vůbec) napravují bezpečnostní chyby. Průměrná doba na opravu navíc představovala 52 dnů (57 v prvním pololetí), což, otevřeně řečeno, je alarmující a velmi problematické.

Co se XSS týče, je potřeba zdůraznit, že jde o všeobecně podceňovaný bezpečnostní problém, případně sami tvůrci webových aplikací vůbec nechápou, o co jde (viz příklad z roku 2003 týkající se XSS na webech Eurotelu).

Bezpečnostní expert Jeremiah Grossman (zakladatel a CTO WhiteHat Security) uvádí na svém blogu následující žebříček vulnerability webů (říjen 2007, plná zpráva v PDF [PDF, 530 kB]).

| způsob | poměr |

|---|---|

| Cross-Site Scripting (XSS) | 7 z 10 |

| Únik informací | 5 z 10 |

| Podvržení obsahu | 1 ze 4 |

| Předvídatelné umístění obsahu | 1 ze 4 |

| SQL injection | 1 z 5 |

| Nedostatečná autentikace | 1 ze 6 |

| Nedostatečná autorizace | 1 ze 6 |

| Zneužitelná funkcionalita | 1 ze 7 |

| Přístup do adresářů | 1 z 20 |

| HTTP response splitting | 1 z 25 |

Výborný zdroj informací o platných XSS je Full Diusclosure :: So it begins na Sla.ckers.org – už od roku 2006 jsou v tomto fóru zveřejňována objevená XSS. Pokud sami chcete zkoušet, mohu doporučit ha.ckers.org XSS Cheat Sheet.

Problémem je i to, že se útočníci mnohem rychleji přizpůsobují bezpečnostním opatřením. A to jak technicky, tak organizačně – například tím, že své autory a aktivity přesouvají do zemí, kde není nebezpečno. Jako příklad Symantec uvedl RBN (Russia Business Network), kterou ruské orgány v Rusku odstřihly od Internetu. Prakticky okamžitě se tatáž skupina objevila v Číně a plynule pokračovala v činnosti, včetně okamžitého spuštění nového webu.

Více a více jsou využity možnosti přemístit se do lokalit, které kriminální využití ICT umožňují – ať již do zemí, které se čerstvě připojují na Internet (mají totiž nekritický a nezkušený vztah k ICT), nebo tam, kde je legislativa v nepořádku a navíc je velmi obtížné se domluvit s tamními orgány.

Jak se bránit proti phishingu?

Symantec na tiskové konferenci navrhoval několik dalších pomůcek, které by měly společnosti používat k aktivní i pasivní ochraně proti phishingu (zmiňoval jsem je již v článku Jak se bránit phishingu, kde je obsáhlejší pohled na tuto problematiku).

- Filtrovat poštu na serverové úrovni (MTA) a používat IP/HTTP filtering.

- Používat DNS black list, doménovou autentikaci a další nástroje proti podvrhům.

- Administrátoři by měli aktivně učit uživatele, vytvářet best practices a informovat pravidelně o aktuálních útocích.

- Monitorovat zprávy o nedoručitelných e-mailech.

- Monitorovat vznik „překlepových“ domén, domén s podobnými jmény, atd.

Laxní přístup českých bank k bezpečnosti

Radek Smolík mluvil na tiskové konferenci i o zvláštních praktikách GE Bank, která pro přihlašování do internetového bankovnictví jako přihlašovací jméno používá číslo účtu (případný útočník tak má polovinu informace předem k dispozici). A mluvil i o České spořitelně, která zrušila kalkulačku pro přístup k účtu, zejména proto, že lidé nechtěli za tuto kalkulačku platit a banka sama ji považovala za nevýhodu proti konkurenci, byť jde o nejbezpečnější způsob. Upozornil i na obvyklou praxi používání bezpečnostních certifikátů, které jsou ve skutečnosti ukládány na disk (a ukládání na USB, někdy doporučované bankami, je ve skutečnosti jenom falešný pocit bezpečnosti).

Jinak pochopitelně doporučil i Symantec řešení v podobě dodatku do prohlížeče a zabudovaných anti-phising ochran. A zminěno bylo i to, že do budoucna by mělo hrozit velké nebezpeční z USB disků a přenosných mediálních přehrávačů.

Velmi zvláštní příklad přístupu k bezpečnosti je i fakt, že Citibank vyžaduje po svých uživatelích zadávání PIN kódu ke kartě přímo na vlastních webových stránkách. Jakkoliv nejde přímo o nebezpečnou věc, jde o nebezpečný precedens, který popírá veškeré snahy vedoucí k výchově vlastníků platebních karet. Podobně zvláštním způsobem se ostatně Citibank zachovala i v roce 2006 (Útok na klienty CitiBank na DigiWeb.cz), kdy vlna phishingových útoků vyprovokovala banku k rozeslání e-mailu klientům, v němž je vybídla k přihlášení do internetového bankovnictví (tedy v podstatě podpořila aktivity phishingu).