„Říká se, že pokud znáte své nepřátele a znáte sami sebe, nebudete ve sto bitvách ohroženi; Pokud neznáte své nepřátele, ale znáte sami sebe, jednou vyhrajete a jednou prohrajete; pokud neznáte své nepřátele ani sebe, budete v každé bitvě ohroženi.“ To napsal ve svém slavném díle Umění války Sun Tzu.

Jak již prohlásili zástupci tajných služeb a armád, ukrajinský konflikt nám dává, kromě jiného, možnost získat představu, jak by vypadaly útoky, pokud by útočný teroristický stát zaútočil na nás. Proto může být pro všechny hlídající bezpečnost v kybernetickém prostoru zajímavé čtení analytická zpráva, kterou začátkem března vydala Státní služba pro zvláštní komunikace a ochrany informací Ukrajiny (SSSCIP). Zpráva s názvem Kybernetické taktiky Ruska: Zkušenosti získané v roce 2022 se zabývá hlavními hackerskými skupinami, které působí v kyberprostoru proti Ukrajině, jejich motivací, metodami a nástroji útoků.

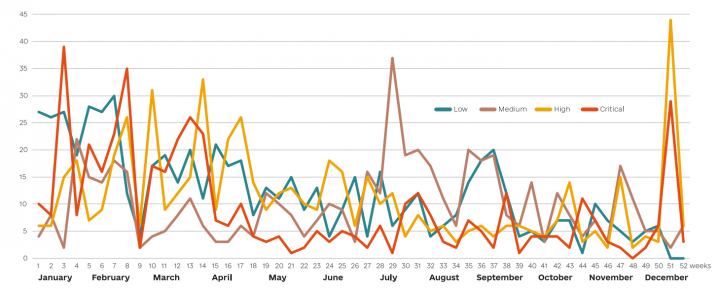

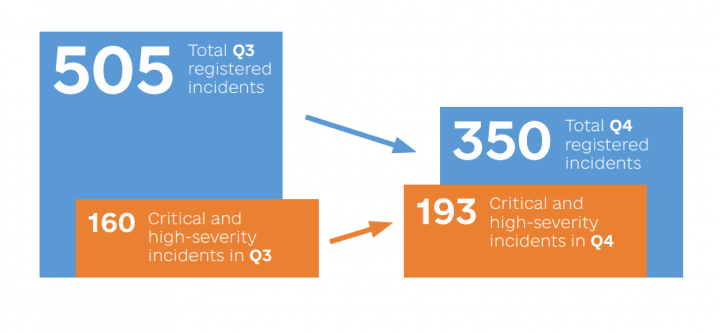

Ukrajinský CERT se v roce 2022 musel vypořádat s 2194 registrovanými incidenty, z toho 1148 incidentů bylo na kritické a vysoké úrovni. V prvním pololetí roku 2022 se ruská kybernetika zaměřila na destruktivní operace s cílem potlačit ukrajinskou odolnost, ale tohoto cíle se jí nedařilo dosáhnout díky úzké spolupráci západních partnerů a ukrajinských organizací při rychlé identifikaci a blokování takových útoků. V druhé polovině změnili ruští kybernetiční aktéři strategii a většina kybernetických útoků se zaměřila na kybernetickou špionáž a získávání dat.

Zpráva si všímá poklesu počtu útoků v letních měsících, které vysvětluje jednak interní změnou priorit útočníků a aktivního hledání nových cílů (na základě hlášení o skenování a pokusech o vniknutí do informačních systémů), ale také mnohem přízemnějším důvodem. SSSCIP totiž předpokládá, že většina útočníků jsou „hackeři v uniformách“, proto si letní pokles kritických incidentů vysvětluje také „čerpáním dovolených“.

Hlavní (a účinnou) technikou útoku byl v roce 2022 spear phishing. Ukrajinci však zaznamenali posun v taktice ruských skupin oproti dřívějšímu období, ve kterém útočníci utočili napřímo na primární cíle (a zaznamenali spíše menší úspěch). Ve 3. a 4. čtvrtletí se útočníci začali více zaměřovat na zneužívání technických zranitelností organizací, které byly propojeny s hlavním cílem prostřednictvím dodavatelského řetězce.

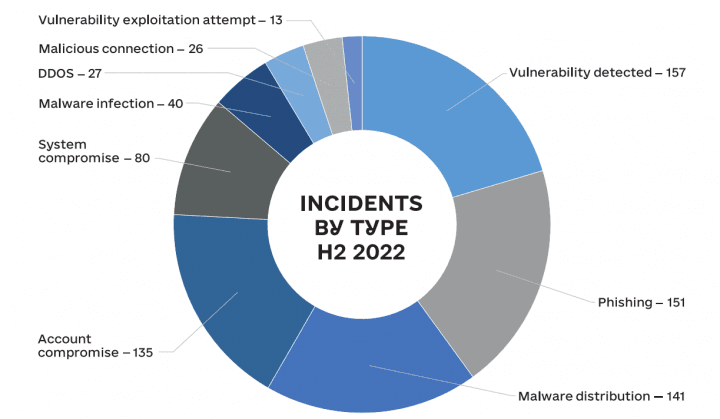

Častým vektorem útoku je využití malwaru. Rozšířena je kompromitace účtů prostřednictvím malwarových infekcí CobaltStrike zneužívající existující zranitelnosti. Důležitou roli při kybernetických útocích hraje také zneužití přístupových práv do interních sítí organizací prostřednictvím VPN bez dvoufaktoru. Útočníci také ve 3. a 4. čtvrtletí aktivně zneužívali e-mailové služby k šíření malwaru se zaměřením na vládní segment a segment kritické infrastruktury, zejména energetiky.

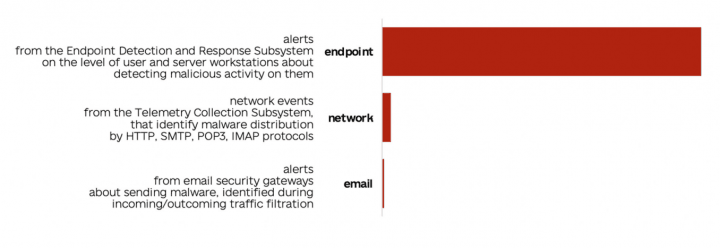

Z poskytnutých dat vyplývá, že nejčastější způsob detekce kybernetických incidentů probíhá na úrovni koncových bodů.

Nejnapadanějším sektorem z hlediska kybernetické špionáže a agresivních operací zůstává ukrajinská civilní infrastruktura, včetně vládních institucí, subjektů kritické infrastruktury i subjektů spadajících pod obranu státu (jako například státní koncern Ukroboronprom).

Ani organizace, které jsou zdánlivě nezajímavé, ale nejsou v bezpečí. Pokud hackeři vytipují subjekt, který je zranitelný, ale nepatří mezi subjekty armádní infrastruktury, vytěží data z organizace bez toho, že by zdrojová data smazali. Příkladem mohou být zdravotnická data, která jsou důležitým zdrojem zpravodajských informací, protože mohou být použita pro psychologické operace proti důležitým osobám.

Zpráva také popisuje kybernetický útok z druhé poloviny roku 2022, který s cílem poškodit Bezpečnostní službu Ukrajiny kompromitoval účty v aplikaci Signal, kde se útočník vydával za oprávněného uživatele a získával cenná data. Státní pohraniční služba Ukrajiny zažila útoky na své komunikační satelity a na systém Shliakh, který používají příslušníci pohraniční stráže ke kontrole totožnosti osob překračujících státní hranici Ukrajiny.

Pokud se podíváme na sektor elektronických komunikací, ukrajinský CERT eviduje za loňský rok 43 incidentů. Cílem ruských útočníků je samozřejmě prostřednictvím přerušení telekomunikačních služeb způsobit paniku a dezorganizaci civilního obyvatelstva. V první polovině roku 2022 byl hlavní cíl kybernetických útočníků v odvětví telekomunikací narušit provoz nebo získat přístup k pozemní IT infrastruktuře.

Ve druhém pololetí roku 2022 byly útoky v tomto sektoru zaměřeny především na soukromé IT společnosti, které poskytují služby a produkty vládnímu segmentu (útoky na dodavatelský řetězec). Vstupním bodem útoků v těchto případech byli poskytovatelé internetových a hostingových služeb. Například e-mailové systémy Zimbra byly zneužity pro další útoky na zákazníky těchto služeb často ze segmentu státní správy nebo energetiky. Tam, kde se útočníkům nepodařilo proniknout do organizace přímo, zkoumali možnost vstupu například prostřednictvím hostingových služeb.

Zpráva také konstatuje, že ruské vládní kyberhackovací týmy mají obvykle omezené lidské zdroje z důvodu úzkého hrdla při nabírání expertů do státních bezpečnostních složek. Dalším důvodem je i fakt, že IT experti v oblasti kybernetické bezpečnosti, kteří pracují pro komerční sektor, nechtějí pracovat pro zločineckou vládu a často zvolili emigraci. Typická jednotka se tak skládá z 5 až 10 hackerů a 10 až 15 analytiků.

Kromě ruských aktérů byly zjištěny i aktivity skupin napojených na Írán a Čínu. Jednalo se však o ojedinělé případy APT, které jsme zaznamenali v minulosti s naznačeným původem v dané zemi. Ukrajinci ale nemají dostatek důkazů pro to, aby tyto útoky přiřadili ke státem sponzorovaným útokům.

V závěru obsahuje zpráva sadu doporučení, mezi které patří minimalizace prostoru pro krádež identit a hesel pro zneužití účtu, používání multifaktorové identifikace, efektivní nastavení uživatelských práv, zabezpečení vzdáleného přístupu a rozhraní pro přístup do veřejného internetu, využívání řešení pro ochranu proti malwaru, detekci narušení, monitorování toků, detekci koncových bodů a ochranu identit s centrální konzolou pro správu a neustálé vzdělávání uživatelů.

Bude zajímavé sledovat, jak se probíhající kybernetická válka na Ukrajině propíše do finální podoby zákona o kybernetické bezpečnosti, který v Česku připravuje NÚKIB. Z návrhu, který prošel veřejnou konzultací, je vidět, že se úřad snaží vypořádat s aktuálními hrozbami, se kterými se potýkají i Ukrajinci.

Návrh obsahuje například opatření k minimalizaci negativních dopadů kybernetických incidentů, ale i mechanismus prověřování bezpečnosti dodavatelského řetězce. Jak se ukazuje, právě dodavatelský řetězec je na Ukrajině jedním z významných vektorů kybernetických útoků. Uvidíme, co NÚKIB nakonec pošle do meziresortního připomínkového řízení.