Čtyřiačtyřicetiletý obchodník, kterému můžeme říkat třeba Paul, se už kolem patnácti let živí přeprodejem zboží. Dle svých slov nakupuje elektronické a IT zboží „všeho druhu“ v několika velkých městech Číny, jako jsou Guangzhou (Kanton), Šanghaj nebo Shenzhen (Šen-čen), a to pak distribuuje do přilehlých zemí. Byznys dělá například v Mongolsku, Kazachstánu, Nepálu, Indii či Turkmenistánu a Kyrgyzstánu.

Paul se všemi směry pohybuje už velkou částí probíhající ekonomické expanze Číny a díky dlouholetému byznysovému vízu a oboustranně prospěšné činnosti nikdy nenarazil na žádné větší problémy. V posledních měsících se to ale začalo trochu měnit s tím, jak čínská vláda zesiluje nacionalistickou rétoriku a mimo jiné stále více monitoruje muslimskou/ujgurskou autonomní oblast Xinjiang (Sin-ťiang) na západu země.

Peking už nějakou dobu muslimské obyvatelstvo sleduje propracovaným systémem chytrých kamer s umělou inteligencí, v praxi zkouší systém sociálního kreditu a posílá lidi na „převýchovu“. Mezi řadou běžných Číňanů má tato praxe podporu, protože stát tyto kroky obhajuje obranou proti muslimskému extrémismu.

Mobil s dárečkem

Paul se nedávno vracel do Číny právě skrze Xinjiang a hraniční přechod s Kyrgyzstánem. Během prohlídky musel netradičně odevzdat všechny věci, včetně mobilního telefonu, a projít pohovorem. Jeho majetek nicméně byl bez upozornění přenesen do jiné místnosti a navrácen byl asi až za hodinu. Paul byl do Číny vpuštěn a říkal si, že na něj prostě vyšla nahodilá podrobnější prohlídka, což se stává i v jiných zemích.

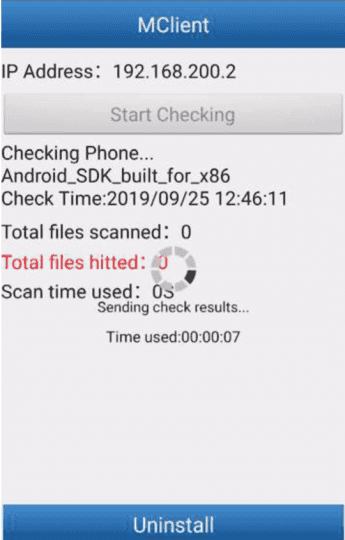

Jak vypadá čínská sledovací aplikace pro Android:

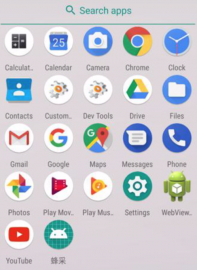

„Pak jsem ale kontroloval různé komunikační aplikace ve svém chytrém telefonu a něco mě zarazilo. V běžném výpisu aplikací se objevila nová zelená ikona se dvěma čínskými znaky. Když jsem aplikaci spustil, zjistil jsem, že pomocí ní je možné proskenovat celý můj mobil,“ vypráví dnes Paul při setkání v Číně. Náš kontakt na vlastní kůži zažil něco, o čem před nedávnem reportovaly deníky Süddeutsche Zeitung a New York Times – do telefonu mu byla instalována sledovací aplikace čínské vlády.

Lupě se v Číně podařilo jednu z posledních iterací aplikace ve formě tradičního .apk balíčku (.zip) získat a poté dekompilovat (rovněž .zip). S následnou analýzou zdrojového kódu pak pomohla kyberbezpečnostní společnost ESET a také programátor Adam Černý, který se dlouhodobě věnuje vývoji aplikací pro Android.

Ony dva čínské znaky v názvu, o kterých mluvil Paul, jsou konkrétně 蜂采. Doslovný překlad z mandarínštiny není úplně jasný, název lze ale interpretovat jako „včelí těžba“, případně „získávání medu“. Vzhledem k tomu, co tento softwarový nástroj umí, jde o poměrně cynické pojmenování.

Kompletní údaje z telefonu

Čtyři základní operace jsou získávání dat (data mining), prohledávání souborů (files scan), nahrávání dat (data upload) a následné uklízení a zametání stop (clean up). Ve své podstatě jde o spyware, který má za úkol zjistit, kdy, jak, s kým a o čem majitel telefonu komunikoval, jaké služby a stránky navštívil a využíval a co u sebe skladuje za data.

„Včelí“ aplikace sbírá kompletní údaje o tom, komu, kdy a jak dlouho majitel mobilu volal. Stejně tak se zaznamenají všechny údaje v kalendáři a sbírají veškeré kontakty (čísla, jména, fotky a další údaje) z paměti i SIM karty. Z paměti a SIM se berou i veškeré SMS zprávy a dále je to i úplný seznam nainstalovaných aplikací. V rámci „těžby dat“ se čínská vláda zajímá i o připojení k aktuálnímu mobilnímu vysílači (BTS) a klasické údaje o samotném chytrém telefonu (výrobce, systém a další).

Podobně agresivní je hledání specifických souborů uložených na daném zařízení. Čínská vláda podle všeho hledá aplikace a soubory, které mohou být spojené s terorismem a podobným druhem ohrožení. Zajímá se ale také o jiná témata – jako je třeba Dalajláma. Cíleně hledá více než 73 tisíc souborů a údajů.

Špionážní nástroj se zajímá i o získávání údajů ze sociálních sítí, díky čemuž je pak možné na nich odhalit identitu uživatele a přihlásit se do nich. Číňané rovněž dle kódu používají nástroje od domovské firmy Wintone, a to mimo jiné OCR funkce, tedy rozpoznávání textu v obrázcích.

Posbírat údaje a smazat

Čínská vláda špehovací aplikaci do mobilů instaluje fyzicky během kontrol. Je pravděpodobné, že ji používá pouze jednorázově pro vydolování potřebných dat a následně ji smaže. Dle analýzy zdrojového kódu aplikace vezme veškerá nashromážděná data, zabalí je do .zip souboru a pro spojení pak začne vyhledávat IP adresy 192.168.43.*. Následně (zřejmě) na lokální síti dojde k nahrání informací na server.

Aplikace se objevuje v běžném seznamu aplikací nainstalovaných v telefonu, což také napovídá tomu, že má sloužit k jednorázové akci. Nástroj jde bez problémů odinstalovat a je pravděpodobné, že v Paulově případě na to kontrola zapomněla. Odinstalace po sobě „uklidí“, v telefonu ale zůstává log, který případná další instalace umí načíst. Obsahuje údaje o tom, zda během poslední prohlídky bylo nalezeno něco „škodlivého“.

Aplikaci pro čínskou vládu evidentně vyvinuly dva subjekty. Jedním z nich je čínská společnost FiberHome, která se zabývá vývojem telekomunikačních zařízení pro optické sítě, podmořské kabely a podobně. Druhým podnikem je pak Shaanxi Fenghuo Communication Group (zkráceně Fenghuo) pracující na výrobě čipů a dalších zařízení. Obě firmy zároveň působí jako dodavatelé čínské armády.

„Tento malware nepředstavuje nijak vysoce sofistikovaný špionážní software. Jedná se o typickou špionážní aplikaci, jejíž zdrojový kód je ale vytvořen na míru, tzv. custom, a nesetkali jsme se s ním v žádném jiném případě. Nejedná se tedy o využití, repasování, jiné rodiny malwaru. Škodlivý kód byl naprogramován přesně pro tento účel a svoji funkci, získat od oběti její osobní údaje, naplňuje,“ popisuje pro Lupu po analýze Lukáš Štefanko, který působí jako malwarový analytik v ESETu.

Není přesně jasné, v kolika různých lokalitách čínský stát sledovací aplikaci instaluje. Z dosavadních zjištění lze mluvit o popisovaných hranicích s Kyrgyzstánem, což je země majoritně obydlená muslimy.

New York Times také psaly, že Čína je zřejmě schopná nějakým způsobem načíst data i z iPhonů. Tyto telefony se údajně při výslechu mají umisťovat do specifického hardwarového zařízení, o kterém se ale mnoho dalších detailů neví.

Ukázky, co aplikace sbírá za data

SMS:

public String mCenterNumber = "";

public String mFolder = "";

public String mID = "";

public String mNumber = "";

public String mSMSType = "";

public String mStorage = "";

public String mText = "";

public long mTime;

public String mType = "";

Sociální sítě:

com.tencent.mobileqq Tencent/QWallet/ DIR (^[1–9][0–9]+)

com.renren.mobile.android Android/data/com.renren.mobile.android/cache/talk_log/ FILE talk_log_([0–9]+)_.*

com.duowan.mobile yymobile/logs/sdklog/ FILE_CONTENT logs-yypush_.*txt safeParseInt ([0–9]*)

com.immomo.momo immomo/users/ DIR (^[1–9][0–9]+)

Další reportáže z Číny na Lupě:

- Záchrana pro sledovače mobilů, nebo Velký bratr? Čína začala zavádět chytré přechody pro chodce

- Nekoupíte jízdenku, nepořídíte byt, kamery jsou všude. Čína testuje dystopické sociální skóre

- Mladí, ale i otcové od rodin. Podívejte se, jak Číňané tráví životy ve videoherních barech

- Postavte si vlastní iPhone. Jak vypadá největší světový trh s elektronikou?