Nabídka účasti na cvičení NATO nepřichází každý den. Takže když přišla, neváhal jsem a zapojil se. Byť jen v roli novináře, který má reagovat na různé simulované situace, a svou reakcí poskytnout zpětnou vazbu těm, kteří nastalou situaci řeší. Protože i oni potřebují nacvičit to, jak prostřednictvím médií komunikovat s nejširší veřejností. Aby věděli, jak se chovat a jak reagovat, pokud by skutečně došlo k nějakému incidentu „kybernetického“ charakteru.

Cvičení, o kterém zde budu psát, ale nebylo jen o kybernetických útocích. Vlastně to byla dvě různá cvičení, která pořádalo NATO: jedno, s názvem Crisis Management Exercise 2012 (zkratkou CMX 12), se týkalo krizových situací obecně. Tedy zejména teroristických útoků, které s počítači nemusí mít nic společného. Teprve druhé cvičení, s názvem Cyber Coalition Exercise 2012 (zkratkou CC 12), již bylo specificky zaměřené na kybernetické hrozby a útoky. Obě cvičení přitom probíhala souběžně.

Samotné konání obou cvičení nebylo utajováno – můžete se o něm dočíst jak na oficiálním webu NATO, tak třeba i na webu našeho ministerstva obrany, které se spolu s NBÚ účastnilo za Českou republiku:

Cvičení orgánů krizového řízení NATO Crisis Management Exercise 2012 bylo zaměřeno na prověření aliančních postupů krizového řízení, na plánování a rozhodování na strategické politicko vojenské úrovni. Cvičení CMX bylo v roce 2012 propojeno se souběžně probíhajícím cvičením kybernetické obrany Cyber Coalition 2012, které bylo zaměřeno na řešení krizové situace vzniklé v důsledku kybernetických útoků na informační a komunikační systémy NATO a na kritickou infrastrukturu některých členských zemí Aliance.

Co se cvičilo?

V rámci popisovaných cvičení se cvičilo několik tzv. scénářů. Jeden z nich, který si záhy popíšeme trochu podrobněji, se týkal napadení webových stránek samotné organizace NATO. Další se týkaly privátní (a uzavřené) počítačové sítě NATO a jeho poštovních serverů.

Vedle toho se ale cvičilo i několik „národních“ scénářů, připravených členskými zeměmi NATO. Například v Maďarsku se podle jednoho ze scénářů zřítilo při přistávání vojenské letadlo, pravděpodobně v důsledku kybernetického útoku na tamní řízení letového provozu. V Litvě zase zůstaly na 2 miliony lidí bez proudu, kvůli napadení počítačů, které řídí tamní rozvodné soustavy. To v Estonsku došlo k výbuchu ve středisku pro kybernetickou obranu (NATO Cyber Defence Centre), a v hlavním městě Tallinu bylo hospitalizováno na 300 lidí po požití zdravotně závadné vody z veřejného vodovodu. K její kontaminaci mělo dojít v důsledku napadení řídících systémů místních vodáren.

Cvičily se ale i další scénáře, které již nebyly tolik „kybernetické“. Například jeden z krizových scénářů simuloval výbuch atomové bomby (v důsledku teroristického útoku) a zamoření širokého okolí radioaktivním spadem.

Tyto scénáře přitom navazovaly na fiktivní události na mezinárodní scéně, které jsou na webu našeho resortu obrany popsány takto:

Cvičný scénář byl postaven na řešení složité mezinárodní krizové situace, která vznikla v důsledku dlouhotrvajících konfliktů mezi dvěma fiktivními ostrovními státy v Indickém oceánu, a v důsledku ohrožení některých členských států Severoatlantické aliance agresivními aktivitami dvou nepřátelských zemí. Modelová situace zahrnovala stupňující se hrozbu chemických, biologických a radiačních útoků a široký rozsah kybernetických útoků.

Jak se cvičilo?

Pokud jde o samotný způsob cvičení, pak zde vám mohu popsat jen to, k čemu jsem se sám dostal. A to byla jen malá špička ledovce, jehož hlavní část zůstala i pro mne skryta pod hladinou.

Dostal jsem se skutečně jen k tomu, co bylo určeno novinářům. A to nebylo nijak tajné, ale ani veřejné. Třeba jen proto, aby to někdo omylem neinterpretoval jako skutečnou realitu (místo simulace) a nezačal šířit paniku.

A jak tedy probíhala ona „novinářská“ část cvičení, určená k získání zpětné vazby od médií a zkušeností s jejich reakcí na dění a komunikaci v krizových situacích?

Princip byl jednoduchý: všichni zúčastnění novináři dostávali postupně jednotlivé dílčí „vstupy“ (v originále: injects) a měli na ně reagovat tak, jak by reagovali ve skutečnosti. Jednalo se přitom o širší škálu materiálů: od tiskových zpráv a prohlášení NATO, přes zprávy tiskových agentur, zpravodajství televizních stanic, články v novinách a časopisech, až po reakce ze sociálních sítí (hlavně Twitteru).

Všechny tyto materiály, včetně všech výstupů z médií, byly dopředu připraveny lidmi z NATO, včetně skutečně kvalitně natočených reportáží, simulujících televizní zpravodajství. Však také příprava celého cvičení prý zabrala skoro celý rok.

Z pohledu novinářů pak samotné cvičení probíhalo na veřejném aliančním serveru APAN (All Partners Access Network), ovšem v rámci uzavřené a neveřejné skupiny.

Zde pak byly jednotlivé materiály po dobu cvičení postupně „zveřejňovány“, tak aby na ně novináři mohli průběžně reagovat. Nikoli ale „zpět“, směrem k aliančnímu serveru, na kterém probíhala popisovaná novinářská část cvičení. Ta vlastně byla jen read-only, zatímco novináři měli směřovat své dotazy ke svým národním cvičícím (u nás NBÚ a armáda). Ti se pak také učili reagovat na reakce novinářů a odpovídat na jejich dotazy, žádosti o informace atd. Přitom si sami procvičovali jak komunikaci s novináři z vlastní země, tak i „mediální“ komunikaci v rámci aliance NATO s nadřízenými složkami.

Kromě novinářů se cvičení pochopitelně účastnily i další profese. Například právníci, kteří se zabývali právními aspekty mezinárodní spolupráce a součinnosti, související legislativou, či třeba tím, kdo a co smí dělat při útoku a při řešení technických problémů, jaké mají jednotlivé kroky dopady a důsledky atd.

Pro každou profesi přitom byly dopředu připraveny „vstupy“ odpovídajícího charakteru. Takže například IT odborníci ze specializovaných pracovišť typu CERT / CSIRT dostali kopie (binary image) napadených serverů a měli v nich hledat stopy po malwaru a jeho aktivitách. Ještě těžší to měli ti, kteří dostali za úkol analyzovat napadené SCADA systémy. Mimochodem, o termínu SCADA (supervisory control and data acquisition), v překladu „dispečerské řízení a sběr dat" asi ještě hodně uslyšíme v souvislosti s obranou před kybernetickými útoky. Jde totiž o obecně označení pro průmyslové řídící systémy, které řídí to či ono – a co při svém nesprávném fungování, třeba právě v důsledku napadení, může napáchat opravdu značné škody.

Ostatně, asi právě proto estonský scénář zahrnoval napadení řídících (SCADA) systémů vodáren, které v důsledku svého napadení přimíchaly do pitné vody více bakterií, než je pro lidské zdraví únosné. Litevský scénář zase stavěl na napadení řídících systémů elektrorozvodné soustavy, maďarský zahrnoval napadení systémů řízení letového provozu atd.

A že se něco takového nemůže v praxi stát? Vzpomeňme si třeba na virus Stuxnet, který útočil na jeden velmi konkrétní druh SCADA systémů. Tomu nevadilo ani to, že šlo o systémy, které vůbec nebyly připojeny k Internetu. Dokázal se šířit například přes USB rozhraní různých periferií.

Byly napadeny webové stránky NATO?

Podívejme se nyní podrobněji na jeden ze cvičných scénářů, spočívající v již zmiňovaném napadení webových stránek samotné aliance. Přesněji: podívejme se na to, co se z tohoto scénáře týkalo novinářů.

Tento konkrétní scénář odstartoval tím, že začaly přicházet „podivné“ zprávy z médií o reakci NATO na krizové dění, probíhající v rámci jiných scénářů. Tedy: tyto zprávy se začaly objevovat na popisovaném aliančním serveru a nebyla to reakce cvičících novinářů, ale dopředu připravená část simulovaného scénáře.

Jednalo se o zprávy jako:

Agentura DPA přes Twitter: NATO nedokáže kontrovat terorismu (…) tvrdí, že asymetrickým útokům nelze předcházet ani se jim vyhnout

nebo:

Agentura AP: Generální tajemník aliance pochybuje o její schopnosti kontrovat teroristickým hrozbám

V rozhovoru pro jeden z think-tanků dnes generální tajemník NATO Anders Fogh Rasmussen řekl, že takovéto hrozby „již nejsou prioritou agendy NATO“. Dodal, že spojenci „již nebudou bojovat“ proti takovýmto pohromám. „Určitě ne společně“.

To představuje zcela zásadní posun v orientaci 28členné aliance. Podle neoficiálních zpráv by mohlo jít o součást snah o rozpuštění aliance.

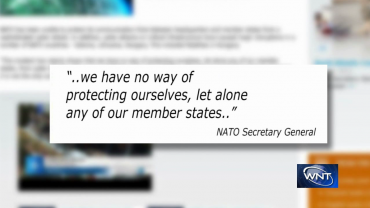

Televize WNT zase upozornila na obsah webových stránek NATO, kde je mj. citován jiný výrok generálního tajemníka aliance:

Nejsme schopni se bránit, natož pak chránit kterýkoli z našich členských států.

V tuto chvíli zřejmě šlo o první zkoušku reakce cvičících novinářů: jak zareagují na tyto očividně nesmyslné zprávy? Pustí je snad ven s patřičně bombastickými titulky, nebo si uvědomí, že nemohou být autentické a začnou se rychle pídit po tom, odkud vše pochází a jak to vzniklo?

Pochopitelně následovala další část scénáře, která údajné výroky generálního tajemníka dementovala. Například přes Twitter se ozvalo samo NATO:

- @NATO: Výroky připisované gen. tajemníkovi jsou nepravdivé. NATO nadále odhodláno chránit a předcházet hrozbám. Naše bezpečnost je nedělitelná.

- @NATOpress: Výroky připisované generálnímu tajemníkovi jsou nepravdivé. Prosíme, ověřujte před zveřejněním.

Proběhla také tisková konference, na které mluvčí aliance poprvé připustil, že došlo k napadení webových stránek aliance, a prohlásil že „budou opraveny příští týden“. Vzhledem k datu (výrok zazněl ve středu) to ale nebyla zrovna rychlá reakce.

Cvičící novináři si alespoň mohli prohlédnout, jak napadená domovská stránka aliance vypadala. Kromě výroků generálního tajemníka aliance totiž obsahovala i konstatování, že došlo k napadení utajované sítě NATO (na stupni tajné), a že útočníci se dostali k řadě utajovaných dokumentů aliance. Což se obojí týkalo jiných scénářů.

Zde popisovaný scénář (s napadením samotných webových stránek na veřejném webu aliance) pokračoval již konkrétnějším popisem toho, co se mělo stát.

První informace ale stále nebyly příliš konkrétní a nesly se ve smyslu toho, že nedošlo k napadení skutečných webových stránek aliance, ale k přesměrování uživatelů na podvržené webové stránky, umístěné na úplně jiných serverech.

Teprve později přišla informace o tom, že k přesměrování došlo na úrovni DNS, v důsledku napadení některých DNS serverů. NATO následně doporučilo novinářům, aby pro přístup k pravému webu používali konkrétní IP adresu, a raději si vše ověřovali i dalšími cestami.

Mezitím jsem již komunikoval s českou stranou cvičení a vyptával se na různé věci, pochopitelně včetně dotazů na situaci v ČR a dopady na tuzemskou infrastrukturu a její fungování. Takže jak já, tak i protistrana jsme si mohli aspoň trochu vyzkoušet, jak by to asi vypadalo, kdyby to bylo doopravdy.

Dojmy a ponaučení?

Popisovaný scénář tím ještě nekončil, ale jeho další průběh už zde rozvádět nebudu. Spíše bych se chtěl na závěr zastavit u dojmů a ponaučení, které jsem si ze své účasti na cvičení odnesl.

Jde například o poznatek, že informace poskytované médiím (v souvislosti s kybernetickými útoky) budou muset být dostupné nejméně ve dvou podobách: jedné „laické“, srozumitelné pro masová média a jejich cílovou skupinu, a druhé „technické“, pro odbornější média. Rozhodně nebude stačit jedna univerzální sada informací, kterou jedna cílová skupina nedokáže pochopit, zatímco druhá ji rozcupuje jako příliš zjednodušenou a v důsledku toho nerealistickou, bude v ní hledat nejrůznější „mouchy“ a třeba i snahu něco skrývat.

Stejně tak bude velmi záležet na rychlosti a ochotě poskytovat věrohodné a pravdivé informace. Protože média potřebují reagovat velmi rychle, prakticky okamžitě – a když nedostanou včas relevantní informace, budou mít o to větší tendenci dávat prostor různým spekulacím a dojmům. Včetně možnosti čerpat informace ze sociálních sítí, skrze které se mohou velmi rychle šířit zprávy opravdu nejrůznějšího původu.

Samozřejmě bude muset být vyřešena i související technická otázka: jak komunikovat s novináři a celou veřejností v situaci, kdy nemusí fungovat Internet ani telefony, nebo kdy nemusí být jasné, zda přicházející informace, tvářící se jako oficiální, jsou skutečně autentické a nikoli podvržené.

Ti, kteří budou řešit závažnější kybernetické útoky, tak vlastně budou bojovat na dvou frontách: jednak proti samotnému útoku v kyberprostoru, ale také s mediálními dopady tohoto útoku. Protože takový kybernetický útok může mít hodně a dobře viditelné důsledky, srozumitelné pro celou širokou populaci, která se bude intenzivně dožadovat vysvětlení i nápravy. A také viníka.

Navíc sama média mohou velmi snadno „přilévat do ohně“, či dokonce zakládat celé nové „požáry“ – pokud se místo korektního a odpovědného přístupu vydají cestou honu za senzacemi a co nejbulvárnějšími titulky, které mají nalákat co nejvíce čtenářů, diváků či posluchačů. Vzhledem k celkovému směřování médií (a to nejen těch našich) se tohoto nebezpečí osobně docela obávám.

A nemusí to být ani vinou aktivních novinářů, kteří píší o konkrétních tématech a alespoň nějak znají jejich kontext a širší souvislosti. Protože jejich články následně prochází rukama editorů, kteří už takové znalosti a přehled mít nemusí, a svými zásahy mohou zcela změnit celkové vyznění článku. Počínaje novým, bombastickým titulkem, přes bulvárnější perex, až po eliminaci „suchých“ pasáží textu a zdůraznění těch spekulativnějších – až autor původního textu pomalu ani nepozná, co to pod jeho jménem vychází.

Přitom i reakce veřejnosti na kybernetické útoky bude pro jejich řešení a eliminaci důsledků velmi podstatná, ne-li přímo klíčová. Protože vyvolání nejistoty mezi širší veřejností, ne-li přímo paniky, může být pro útočníky ještě mnohem významnějším cílem, než samotné napadení toho či onoho. Nebo možná tím hlavním a skutečným cílem.